SSI

Autorisations d’accès limité : comment définir des droits utilisateurs sans compromettre la productivité ?

La gestion des autorisations d’accès représente un défi majeur pour les entreprises modernes. D’un côté, il est crucial de protéger les données sensibles et les systèmes critiques contre les accès non autorisés. De l’autre, des restrictions trop strictes peuvent entraver…

Lire la suite

Gestion des accès informatiques : quelles solutions pour protéger les entreprises connectées ?

Dans un monde professionnel de plus en plus numérisé, la gestion des accès informatiques est devenue un enjeu crucial pour la sécurité des entreprises. Face à la multiplication des menaces cybernétiques, il est essentiel de mettre en place des stratégies…

Lire la suite

Authentification dans les réseaux sans fil (wifi, RFID et réseaux de capteurs)

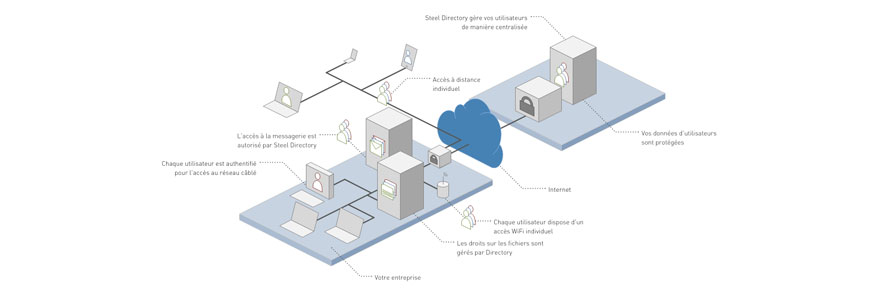

L’authentification réseau permet de vérifier l’identité d’une machine lorsque celle-ci essaie de se brancher sur le réseau. Après cette étape le serveur autorise ou non l’accès aux ressources comme les applications ou encore les différents fichiers qui s’y trouvent. Cette…

Lire la suite

Connexion SSO : Authentification et contrôle d’accès

Il est important de s’occuper de la gestion des accès pour être sur de la fiabilité de l’identité des personnes et des machines qui tentent d’accéder à des ressources. Le contrôle d’accès utilise plusieurs techniques comme le cas de l’authentification…

Lire la suite

Qu’est ce que l’authentification réseau ?

L’authentification réseau permet d’authentifier une machine quand elle essaie de se connecter sur le réseau pour lui autoriser ou non l’usage du réseau. Lors de cette étape, la machine bénéficie des autorisations nécessaires. Pour rappel, cette technique est indépendante des…

Lire la suite